Одноразовый код TOTP (Time-based One-Time Password) используется для усиленной аутентификации и обеспечивает дополнительный уровень безопасности при входе в онлайн-сервисы. Этот код генерируется с помощью алгоритма, который синхронизирует устройства пользователя с сервером. Код TOTP действует ограниченное время, что затрудняет его перехват и использование злоумышленниками.

В большинстве случаев одноразовый код приходит на устройство, которое пользователь настроил для получения таких сообщений. Это может быть мобильное приложение, например, Google Authenticator, или смс-сообщение на телефон. Важно понимать, что код приходит не на почту и не через обычные каналы связи, что делает процесс аутентификации более защищённым.

Для правильного использования TOTP необходимо, чтобы устройство пользователя было синхронизировано с сервером, на котором хранится секретный ключ. Ошибки в настройках могут привести к тому, что код не будет сгенерирован корректно или станет недействительным.

Что такое одноразовый код TOTP?

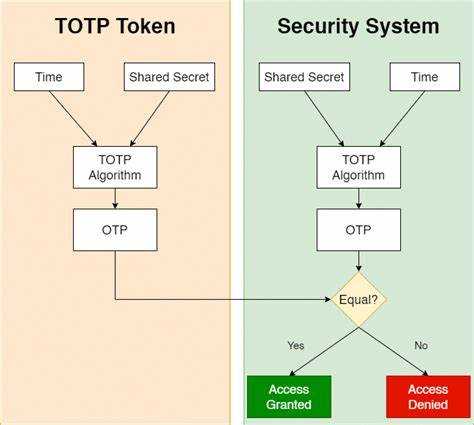

Для генерации TOTP используется алгоритм, который берет текущее время, преобразует его в число и затем применяет его к заранее известному секретному ключу. Из-за зависимости от времени, код меняется каждые 30 секунд, что делает его актуальным лишь на короткий промежуток времени.

С помощью одноразового кода TOTP можно избежать рисков, связанных с утечками паролей, поскольку даже если кто-то получит доступ к постоянному паролю, без временного кода доступ будет невозможен. Этот метод применяется в таких сервисах, как банковские приложения, почтовые системы и многие другие онлайн-сервисы для повышения уровня безопасности пользователей.

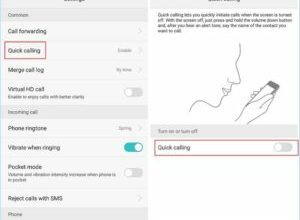

Механизм работы TOTP в двух словах

Алгоритм TOTP основан на двух ключевых компонентах: Секретном ключе и Текущем времени. Когда пользователь настраивает двухфакторную аутентификацию, сервис генерирует уникальный секретный ключ, который сохраняется на сервере и в приложении пользователя.

Каждые 30 секунд приложение генерирует новый код, комбинируя секретный ключ с текущим временем. Это позволяет получить одноразовый пароль, который будет действителен лишь в течение небольшого времени. Такой подход значительно снижает риск использования кода злоумышленниками, так как он быстро теряет актуальность.

Для подтверждения своей личности пользователь вводит код, полученный из приложения. Этот код проверяется сервером, который выполняет ту же самую операцию на основе сохранённого секретного ключа и времени. Если результат совпадает, аутентификация проходит успешно.

Как использовать TOTP в разных сервисах

Использование одноразового кода TOTP в различных сервисах происходит по схожей схеме, но в зависимости от платформы могут быть небольшие различия в настройках. Рассмотрим несколько популярных типов сервисов, где применяется TOTP.

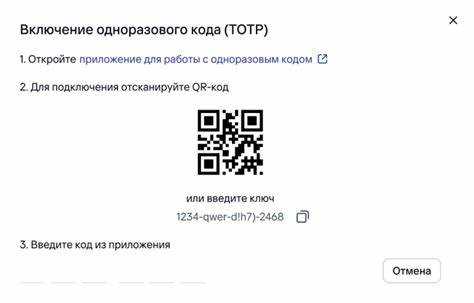

Мобильные приложения

- Скачайте и установите приложение для генерации одноразовых кодов, например, Google Authenticator или Authy. Перейдите в настройки двухфакторной аутентификации на нужной платформе. Сканируйте QR-код или введите вручную секретный ключ, предоставленный сервисом. Приложение начнёт генерировать коды, которые нужно вводить при авторизации.

Онлайн-сервисы и сайты

- В настройках безопасности на сайте активируйте двухфакторную аутентификацию с использованием TOTP. Сайт предложит вам сканировать QR-код или вручную ввести секретный ключ в приложение для генерации кодов. После настройки при входе на сайт вам будет предложено ввести код, сгенерированный вашим приложением.

Большинство крупных онлайн-сервисов, таких как Google, Facebook и Amazon, поддерживают TOTP для повышения безопасности аккаунтов. Это универсальный и удобный способ защиты от несанкционированного доступа.

Безопасность и риски одноразовых кодов

Хотя одноразовые коды TOTP значительно повышают уровень безопасности, они не лишены рисков. Важно учитывать потенциальные уязвимости и соблюдать меры предосторожности при их использовании.

Преимущества TOTP

- Высокая защита от фишинга. Код генерируется на устройстве пользователя, что исключает возможность его перехвата через сеть. Ограниченный срок действия. Каждому коду присваивается срок действия, обычно 30 секунд, что делает его бесполезным в случае перехвата. Отсутствие зависимости от интернета. Код генерируется локально на устройстве, что снижает риски, связанные с атаками через интернет.

Основные риски

- Потеря устройства. Если устройство, на котором генерируются коды, потеряно или украдено, злоумышленник может получить доступ к аккаунтам, если не была настроена дополнительная защита. Скопированные коды. В случае взлома устройства или сканирования QR-кода злоумышленники могут использовать коды для входа в аккаунты пользователя. Несоответствие времени. Ошибки в настройке времени на устройстве могут привести к неправильной генерации кодов, что затруднит доступ к аккаунту.

Для минимизации рисков важно регулярно обновлять пароли, использовать резервные коды и следить за безопасностью своих устройств. Дополнительно стоит активировать дополнительные методы защиты, такие как биометрия или устройства для хранения ключей безопасности.